#### PowerShell - PortScan Nmap + Resultado Via GMail 👁️ ####

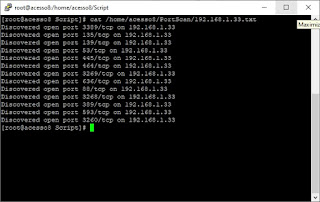

No post anterior (PortScan automátizado com NMap) demostrei como configurar um portscan diário através de um ShellScript. Tendo ciência que muitos ainda preferem utilizar Winndows e vendo a importância da vigilância das portas dos servidores, prevenido segurança e privacidade de dados (LGPD). Nos do ACESSO 8 desenvolvemos um script em PowerShell.

Nele será possível scanear as portas dos servidores informados, após isso será enviado um e-mail com os resultados através do GMail.

Agora vamos verificar alguns pontos importantes:

################################ IMPORTANTE #################################

⭐ É necessario acessar GMail que enviará o resultado uma unica vez no servidor que ira excecutar o script. Recebera um "Alerta de segurança" informando "Novo dispositivo conectado", confirme essa verificaça e pronto.

⭐ Para automatizar basta criar no Windows Task Scheduler uma tarefa para executar o script.

################################ PASSO A PASSO #################################

1 - Click no link abaixo e acesse o GitHub do ACESSO 8 e baixe o script do portscan

2 - Baixe e instale o NMap no servidor que irá realizar o scan:

https://nmap.org/download.html

3 - Abra o script e informe os valores das variaveis no bloco *DECLARANDO VARIAVEL.

$Login = "Informar_aqui_o_e-mail_remetente"

$Password = "Senha_do_e-mail_remetente"

$to = "e-mail_destinatario"

4 - Cria um diretório no C:\ chamado "PortScanServer"

C:\PortScanServer

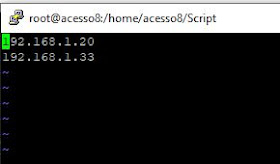

5 - Adicione o arquivo "IPs.txt" no diretorio "PortScanServer"

C:\PortScanServer\IPs.txt

6 - Adicione no arquivo "IPs.txt" os ips que deseja scanear (um embaixo do outro, sem espaço)

Exemplo:

192.168.1.10

192.168.1.20

192.168.1.30

7 - Habilite no GMail a opção "app menos seguros" através do link abaixo:

https://myaccount.google.com/security

Pronto agora o script ira enviar o resultado via e-mail!

################ Veja Também ##################

PortScan automátizado com NMap

##############################################

Deixe seu comentário, duvida, opinião e sugestões aqui em baixo 👇. Assim você ajuda o blog e ajuda outros profissionais a compartilhar conhecimento. 💻